Stratégies et sources de surveillance des risques pour les gestionnaires de fournisseurs

La surveillance des risques est la pratique consistant à collecter et à analyser les données disponibles en externe pour évaluer les menaces et les impacts potentiels. Pour les responsables des fournisseurs, l'identification des risques commence par une surveillance proactive des flux de cyber menaces, des nouvelles commerciales et des données financières. Ces renseignements peuvent être utilisés pour identifier les brèches, les violations de conformité, les perturbations de la chaîne d'approvisionnement et d'autres menaces pour la relation commerciale.

Ce blog répond à des questions telles que :

- Pourquoi les responsables des fournisseurs devraient-ils valider les évaluations par un suivi ?

- Quelles sources d'information les responsables des ventes doivent-ils surveiller ?

- Comment éviter de tomber dans un piège de suivi majeur ?

Pourquoi les responsables des fournisseurs devraient valider les évaluations avec un suivi des risques

Les responsables des fournisseurs ont souvent recours à une surveillance continue et externe des risques commerciaux ( cyber ) pour valider les réponses aux évaluations des fournisseurs. Bien que les évaluations périodiques basées sur le contrôle interne révèlent la manière dont les fournisseurs gèrent la sécurité informatique et la confidentialité, beaucoup de choses peuvent se passer dans l'année qui sépare les évaluations !

La surveillance continue de vos fournisseurs présente plusieurs avantages, notamment :

- Immédiateté - L'obtention d'une vue instantanée des expositions publiques peut influencer votre logique de hiérarchisation et de priorisation lors de l'intégration des fournisseurs.

- Validation - Valider si les réponses aux enquêtes internes des fournisseurs sont cohérentes avec les événements externes cyber, commerciaux et financiers affectant leurs organisations.

- Fréquence - Obtenir des informations fréquentes et impartiales sur les vulnérabilités potentielles ou les risques commerciaux pertinents qui peuvent avoir un impact négatif sur votre entreprise.

Le suivi des risques rend la gestion des risques liés aux fournisseurs plus holistique.

Quelles sources d'information Cyber les responsables des fournisseurs devraient-ils surveiller ?

La surveillance des risques liés aux fournisseurs ne se limite pas à la recherche de vulnérabilités en matière de cybersécurité. Elle doit également inclure des informations provenant de multiples sources externes de renseignements sur les menaces cyber , notamment :

- Réseaux de capteurs Internet

- Bases de données sur les menaces mondiales

- Collaborer avec les partenaires de sécurité

- Utilisateurs d'anti-virus

Ces renseignements peuvent vous aider à mieux comprendre les risques auxquels sont exposés les actifs publics de votre fournisseur.

Les sources courantes de données sur les risques encourus par les fournisseurs sont énumérées ci-dessous.

| Cyber Objectif de surveillance des risques | Description |

|---|---|

|

Dark web |

Les mentions récentes et fréquentes d'une entreprise sur le Dark Web sont souvent en corrélation avec les menaces qui pèsent sur l'entreprise. L'attention portée aux marchés du Dark Web peut également indiquer des ventes illicites d'actifs ou de comptes de l'entreprise, ou des schémas de fraude. |

|

Abus de domaine/Typosquattage |

Les nouveaux enregistrements de domaines similaires à des domaines d'entreprise existants peuvent être des indicateurs d'abus potentiels de domaines (comme le phishing). Ils peuvent également indiquer des efforts pour prévenir ou atténuer l'abus de domaine. |

|

Sécurité du courrier électronique |

Configuration des politiques SPF (Sender Policy Framework), DKIM (Domain Key Identified Mail) et DMARC (Domain Based Message Authentication, Reporting and Conformance). |

|

Fuite d'informations d'identification |

Les informations d'identification et les courriers électroniques exposés peuvent indiquer une réutilisation du mot de passe ou de l'adresse électronique de l'entreprise par ses employés. Cela augmente également le risque d'attaques par bourrage d'identifiants et de ciblage par des attaquants. |

|

Incidents |

Les divulgations de brèches de sécurité et les rapports d'attaques validés sur cyber peuvent signaler des attaques, des brèches ou d'autres événements récents qui mettent en péril les actifs informationnels. |

|

Infrastructure |

Violation de la politique informatique, utilisation abusive de l'infrastructure de l'entreprise, infections de l'infrastructure de l'entreprise, logiciels malveillants, mauvaises configurations, vulnérabilités, hôtes infectés, logiciels non pris en charge. |

|

Sécurité des applications Web |

Certificats et configurations SSL/TLS |

Ces informations sont exactement ce qui est visible pour les pirates. Ces renseignements peuvent être utilisés pour aider les fournisseurs à nettoyer leurs empreintes de sources ouvertes ou à combler les lacunes de sécurité dans leurs processus. C'est un peu comme si vous nettoyiez votre dossier de crédit avant de demander un prêt immobilier.

Quelles sources de renseignements commerciaux les gestionnaires de fournisseurs devraient-ils surveiller ?

Le prochain domaine que les responsables des fournisseurs doivent surveiller est celui des informations commerciales qualitatives qui peuvent indiquer les risques futurs possibles. Les indicateurs de risques commerciaux comprennent les éléments suivants :

- Risques opérationnels - Les fusions et acquisitions, les licenciements, les changements de direction, les changements de partenariat, les relations avec la clientèle et les expansions géographiques peuvent tous perturber les opérations d'une organisation.

- Risques pour la marque - Les violations de données, les rappels de produits et les changements de marque peuvent avoir un impact négatif sur la perception du public. Cela peut entraîner des coûts imprévus ou des coupes dans les opérations commerciales.

- Risques réglementaires/juridiques - Les enquêtes, les amendes, les sanctions économiques/les listes noires, les procès et les règlements importants créent des distractions et peuvent entraver les opérations.

Quelles sources financières les responsables des fournisseurs doivent-ils surveiller ?

Les responsables des fournisseurs doivent surveiller les indicateurs financiers tels que les faillites, les transactions en capital et les impacts des violations de données sur la viabilité financière. Cela peut également aider les équipes d'approvisionnement à présélectionner les nouveaux fournisseurs, à surveiller les fournisseurs existants et à évaluer la santé financière et organisationnelle. Il en résulte des décisions de sourcing plus rapides et mieux informées.

Ensemble, la cybersécurité, le risque commercial et la surveillance financière fournissent une vue beaucoup plus complète d'un fournisseur. Cette vision "extérieure" vous donne un avantage pour interpréter l'impact potentiel du risque lié au fournisseur. Elle complète également les évaluations "internes" pour fournir un score de risque plus précis et mieux informé.

Posez ces questions pour éviter ce piège de surveillance

Certaines entreprises peuvent tomber dans le piège de penser que la surveillance seule suffira comme stratégie de gestion du risque fournisseur. Réfléchissez à la question de savoir si un "score" ou une "note de sécurité" permettra réellement de relever les défis auxquels vous êtes confrontés en matière de gestion du risque fournisseur.

Les outils d'évaluation de la sécurité ne fournissent qu'un scan externe du réseau montrant les risques de base de cyber . En l'absence d'assurance du fournisseur et de notation du contexte, les fournisseurs de notation fournissent une vue limitée du risque du fournisseur. Cela signifie qu'il n'y a pas de véritable évaluation.

Pour déterminer si votre solution actuelle répond ou non à vos besoins en matière de surveillance et de gestion des risques liés aux fournisseurs, posez-vous les questions suivantes :

- Qu'en est-il de la mesure de l'adhésion interne d'un fournisseur aux mandats de conformité ? Une analyse externe peut-elle le révéler ?

- Un score de sécurité peut-il vous indiquer comment un fournisseur traite vos données ?

- Comment les évaluations de sécurité peuvent-elles automatiser la collecte de preuves et la diligence raisonnable des fournisseurs ?

Si l'évaluation ou le classement des risques en externe peut fournir des informations sur les risques, elle ne peut pas répondre à elle seule aux exigences de conformité. Les meilleures pratiques publiées par Gartner et d'autres organismes recommandent de combiner l'évaluation des fournisseurs avec une surveillance continue pour une gestion plus complète des risques liés aux fournisseurs.

Prochaines étapes

Les responsables des fournisseurs doivent ratisser large pour surveiller les risques liés aux tiers. Avec les bonnes sources, combinées aux résultats des évaluations internes, vous pouvez obtenir une image plus complète des risques de vos fournisseurs.

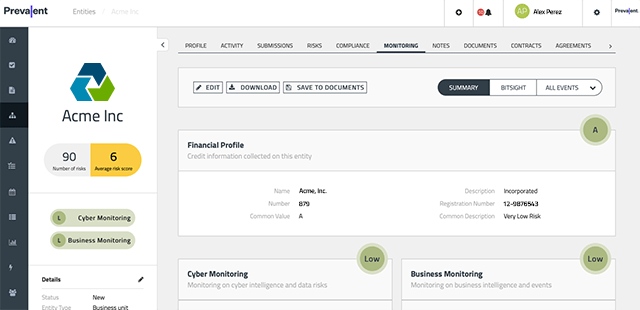

Prevalent Vendor Threat Monitor fournit des renseignements commerciaux, cyber et financiers provenant de plus de 500 000 sources.

Découvrez notre approche éprouvée en 5 étapes de la gestion du risque fournisseur dans notre guide des meilleures pratiques, ou demandez une démonstration dès aujourd'hui.

-

Gestion des risques liés aux tiers : The Definitive Guide

La gestion des risques liés aux tiers (TPRM) est passée du statut d'exercice annuel de liste de contrôle à celui de...

01/23/2025

-

Vendor Due Diligence Strategy and Checklist

With a mature vendor due diligence strategy, businesses can assess risks early, categorize vendors accordingly, and...

01/16/2025

-

Les 7 principales prédictions en matière de TPRM pour 2025

2025 promet d'être une année importante pour la gestion des risques des tiers. Lisez nos principales prédictions en matière de gestion des risques de tiers...

12/12/2024

-

Prêt pour une démonstration ?

- Planifiez une démonstration gratuite et personnalisée de la solution pour voir si Prevalent est fait pour vous.

- Demander une démo