Rapport d'enquête sur les violations de données de Verizon : Quelles sont les implications en termes de risque pour les tiers ?

Rapport d'enquête sur les violations de données de Verizon : Quelles sont les implications en termes de risque pour les tiers ?

Par Shawn Stefanik, analyste du renseignement

Le 2019 Verizon Data Breach Investigations Report (DBIR) a été publié le 8 mai, et avec lui, le trésor annuel d'enseignements, de cas d'utilisation et de meilleures pratiques pour mieux sécuriser votre organisation contre les acteurs de menaces de tous types. En tant que leader de la gestion des risques liés aux tiers, nous avons examiné le rapport de cette année sous l'angle de la façon dont les principales vulnérabilités des tiers perpétuent les violations, et des mesures qui peuvent être mises en place pour empêcher ces violations de se produire. Il est important de connaître le paysage des menaces, mais il est encore plus important de connaître votre surface d'attaque et celle de vos fournisseurs.

Voici ce que nous avons glané dans ce rapport...

Les applications Web restent l'un des principaux vecteurs d'intrusion pour les pirates, avec une attention croissante pour les applications de commerce électronique.

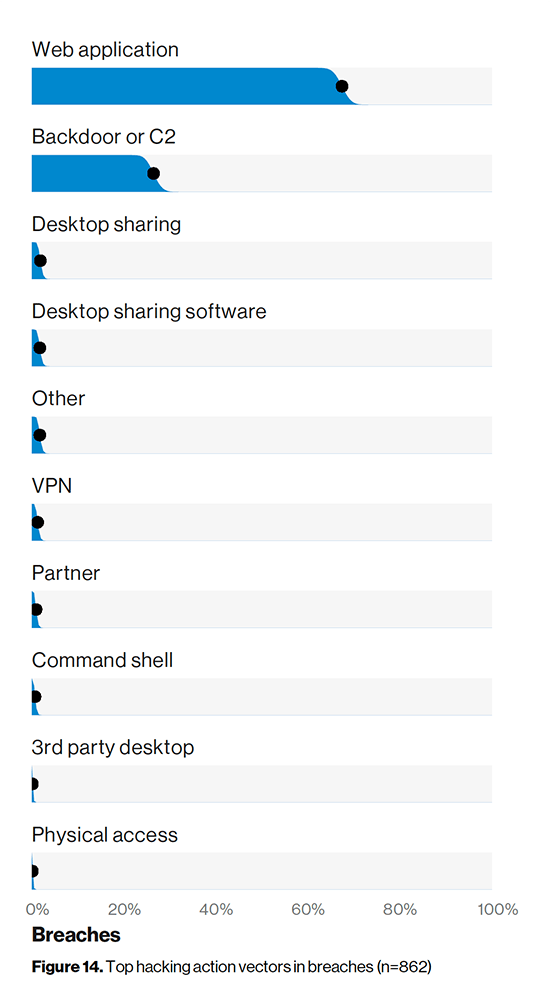

Commencez par la figure 14 du rapport, et vous constaterez que les applications web restent le principal vecteur d'attaque des pirates. Les attaquants s'en prennent aux fruits les plus faciles à cueillir. Dans la plupart des cas, il s'agit de l'application Web, car il s'agit de la technologie la moins mature et donc de la plus grande surface d'attaque. En outre, le code tiers est fréquemment utilisé dans toutes les applications, ce qui élargit encore la surface d'attaque.

Nous vous recommandons d'utiliser une solution de surveillance cyber pour examiner la surface d'attaque des applications web orientées vers l'Internet (par exemple, par le biais d'une analyse des vulnérabilités externes, des configurations DNS, etc.) et de surveiller le dark web à la recherche d'informations d'identification volées liées à ces applications. Il s'agit dans les deux cas de bonnes pratiques de sécurité pour réduire cette surface d'attaque bien réelle.

PrevalentCyber & Business Monitoring Service comprend des fonctionnalités intégrées de sécurité des applications qui effectuent une vérification de l'intégrité des sous-ressources - une fonction de sécurité qui permet aux navigateurs de vérifier que toute ressource qu'ils récupèrent (à partir d'un CDN, par exemple) et livrent n'a pas été modifiée. Ainsi, si un script tiers est compromis et qu'un code malveillant est inséré, le navigateur ne chargera pas le script, car le hachage cryptographique du script malveillant ne correspondra pas au hachage de confiance connu dans la balise d'intégrité.

L'utilisation d'informations d'identification volées est de loin la variété d'actions de piratage la plus répandue.

Vous vous souvenez que nous avons mentionné les applications web comme premier vecteur ? Ces actifs exposés - combinés à l'action de piratage numéro un - le vol d'informations d'identification (figure 13 du rapport) - représentent un risque important pour les organisations de tous les secteurs. Pour lutter contre ce vecteur d'attaque, Prevalent fournit des rapports sur les événements de phishing en plus de la surveillance du dark web, ce qui permet de savoir à quelle fréquence vos fournisseurs sont ciblés et quels domaines malveillants sont mis en place dans le cadre de ces campagnes. Par exemple, nous avons vu des situations où les attaquants ont mis en place un domaine qui se fait passer pour un portail de connexion que les clients du fournisseur partagent tous. Ce type de renseignements aide les équipes de sécurité informatique à mettre cette activité sur une liste noire. Voir ci-dessous une capture d'écran du rapport sur les événements de phishing.

En parlant d'informations d'identification, il est bien connu que la réutilisation des mots de passe est une faille de sécurité importante dans presque toutes les organisations. Le problème est aggravé lorsque les administrateurs système réutilisent les mots de passe des administrateurs sur plusieurs systèmes ou, pire encore, utilisent le même mot de passe pour les comptes privilégiés et non privilégiés. La vérification des politiques de gestion des mots de passe de votre fournisseur devrait faire partie de votre processus de diligence raisonnable - collectée dans le cadre d'une évaluation basée sur des contrôles approfondis - aidant à mettre en évidence les mauvaises pratiques de gestion des mots de passe qui pourraient être exploitées pour obtenir des informations d'identification pour une violation.

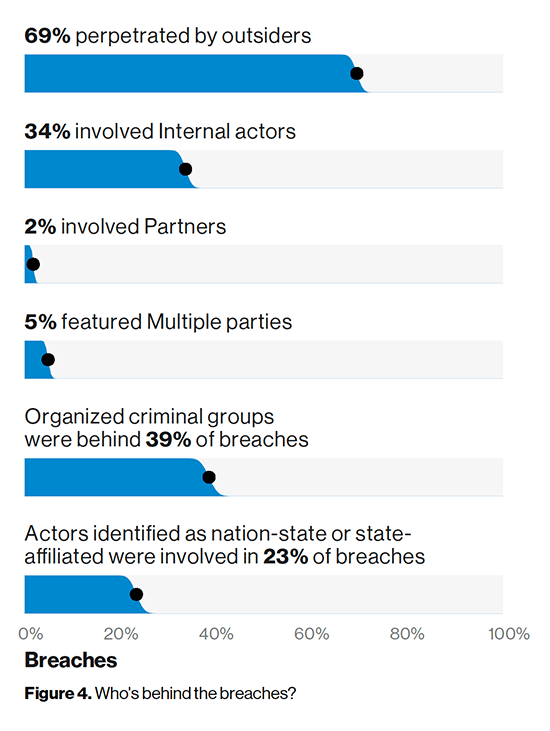

34% des brèches ont été perpétrées par des initiés

L'acteur de la menace dans les violations est interne dans 34 % des cas, que ce soit sciemment ou inconsciemment. Une surveillance régulière des risques commerciaux de vos fournisseurs - risques opérationnels, juridiques/réglementaires, de marque et financiers - peut aider à révéler des problèmes potentiels qui pourraient avoir un impact sur votre entreprise à long terme. Par exemple, les licenciements augmentent le risque d'une menace interne par le biais d'un ancien employé mécontent, ou de mauvaises performances financières peuvent réduire les dépenses en matière de cybersécurité et, par conséquent, la sensibilisation et la formation des utilisateurs à la sécurité peuvent être entravées.

Prevalent utilise une combinaison unique dans le secteur de la technologie, de l'analyse des données et des analystes humains pour fournir des évaluations des risques commerciaux. Prevalent Les analystes collectent, classent et notent les données sur la base de règles dérivées d'une combinaison de méthodes comprenant la diligence raisonnable commerciale, l'analyse financière et le renseignement sur les menaces cyber . Forts de leur expérience en matière de sécurité nationale et de renseignement sur les menaces cyber , les analystes de Prevalent cyber fournissent un contexte géopolitique et maîtrisent sept langues.

Prochaines étapes

Les informations issues de la surveillance continue peuvent et doivent être utilisées à la fois en interne et en parallèle avec les résultats des évaluations basées sur les contrôles internes pour obtenir une image complète de vos fournisseurs critiques susceptibles d'avoir accès à des systèmes et des données sensibles. Dans ce blog, nous avons passé en revue quatre cas d'utilisation de ce type : recherche de vulnérabilités dans les applications web et d'identifiants volés sur le dark web, évaluation des politiques de mot de passe et surveillance des risques potentiels découlant d'événements commerciaux. Pour en savoir plus sur la manière dont Prevalent peut vous aider à centraliser votre vision de la gestion des risques liés aux tiers - en proposant une approche unifiée de l'extérieur vers l'intérieur et de l'intérieur vers l'extérieur pour améliorer la sécurité et répondre aux exigences de conformité, contactez-nous dès aujourd'hui pour une démonstration.

-

Violations de données par des tiers : Ce que vous devez savoir

Pourquoi les violations par des tiers sont en augmentation, qui est touché et ce que vous pouvez faire...

01/07/2025

-

SIG 2025 : Principales mises à jour et considérations

Découvrez les principaux changements apportés au questionnaire standard de collecte d'informations (SIG) pour 2025 et apprenez ce qu'ils...

12/16/2024

-

Préparation d'un plan d'intervention en cas d'incident impliquant un tiers

Gérer efficacement les incidents de cybersécurité impliquant des tiers grâce à un plan de réponse aux incidents bien défini.

09/24/2024

-

Prêt pour une démonstration ?

- Planifiez une démonstration gratuite et personnalisée de la solution pour voir si Prevalent est fait pour vous.

- Demander une démo